| VIKTORIUS | Дата: Воскресенье, 16.09.2018, 08:48 | Сообщение # 1 |

Admin

Группа: Администраторы

Сообщений: 819

Статус: Offline

| Любой современный компьютер можно взломать за 5 минут

Большинство современных компьютеров уязвимы к так называемым атакам методом холодной перезагрузки.

Об это рассказала финская компания F-Secure,

специализирующаяся на вопросах информационной безопасности и приватности.

С помощью такой атаки злоумышленники могут украсть ключи шифрования и другую важную информацию. С помощью такой атаки злоумышленники могут украсть ключи шифрования и другую важную информацию.

Для этого хакеру требуется физический доступ к компьютеру, прежде чем он сможет использовать уязвимость.

После этого, на взлом компьютера потребуется порядка пяти минут.

Такой тип атаки известен хакерам с 2008 года. Атака требует полной перезагрузки компьютера

либо выключение и изъятие из него модулей памяти. При перезагрузке компьютеру не дают корректно завершить процесс выключения,

а затем восстанавливают данные, которые некоторое время доступны в оперативной памяти после отключения питания.

Современные ноутбуки переписывают оперативную память, чтобы предотвратить подобные виды атак.

Однако специалисты F-Secure обнаружили способ отключить процесс перезаписи

и воспользоваться старым-добрым методом холодной перезагрузки.

Информация о найденной уязвимости уже направлена в компании Apple, Microsoft и Intel.

Источник: ferra.ru

В этом мире много вопросов, на которые нам неведомы ответы...

|

| |

| |

| VIKTORIUS | Дата: Понедельник, 24.09.2018, 09:06 | Сообщение # 2 |

Admin

Группа: Администраторы

Сообщений: 819

Статус: Offline

| DeepWeb — что это такое и как туда попасть

Количество уже существующих сайтов просто невероятно. И оно все продолжает расти. Но представьте себе, что это лишь верхушка айсберга, а основная глыба из скрытых от чужих глаз страниц прячется глубоко «под водой».

Обычные пользователи интернета даже не догадываются о существовании огромного количества скрытых источников информации. Эти веб-страницы не отслеживаются поисковыми роботами, их нет в выдаче Google. Это DeepWeb, глубокий интернет.

П

Погружение

Недоступные обычным пользователям веб-страницы часто кажутся окутанными тайной, чем-то опасным. Наркотики, оружие и т. п. Однако к скрытым от посторонних глаз ресурсам относятся, например, внутренние сети корпораций, предназначенные для обмена информацией исключительно в рамках компании. Сюда же попадают закрытые форумы, медицинские базы данных и прочие вещи, к которым доступ есть, но только у ограниченного круга людей.

«Темный» интернет, столь манящий своими тайнами, является частью «глубокого». Люди, обменивающиеся информацией на этом уровне, делают это анонимно. Связь устанавливается между двумя равноправными узлами (peer-to-peer).

Для работы DarkWeb используются те же сетевые протоколы, что и для «видимой» части интернета. А дополнительные надстройки позволяют обеспечить анонимность связи.

Именно эта анонимность привлекает тех, кто занимается незаконным бизнесом.

И И

Инструменты доступаДля доступа в анонимные сети можно воспользоваться, например, Tor-браузером или же файловым хранилищем Freenet.

T

Tor-браузерTor (The Onion Router)

это анонимизатор, система для обеспечения анонимности при серфинге в интернете. В основе его лежит луковичная маршрутизация (Onion – «луковица» – является эмблемой Tor). Передаваемые данные многократно шифруются и расшифровываются, да и передаются не кратчайшим путем, а произвольным образом через сеть из трех различных узлов. Несколько слоев шифрования и символизируются луковицей с ее чешуйками.

Система устроена таким образом, что ни на каком этапе нельзя идентифицировать начальный и конечный IP-адрес. Для каждого из узлов начальным адресом представляется тот, от которого к нему поступили данные.

Изначально проект Tor спонсировался исследовательской лабораторией военно-морских сил США. В данное время это open source проект, разрабатываемый организацией Tor Project.

Клиентское программное обеспечение для Tor – Tor-браузер. Недавно была выпущена и версия для Android (альфа-версия). Скачать и установить этот браузер его можно совершенно бесплатно.

Обычно люди пользуются Tor, чтобы скрыть свой IP-адрес и/или обойти блокировки каких-то ресурсов. В принципе, с последним хорошо справляется VPN и многие предпочитают именно этот метод, поскольку Tor-браузер работает довольно медленно.

FFreenet

Это одноранговая сеть для свободного распространения и хранения информации без возможности цензуры. Freenetзародилась еще в 2000 году, но до сих пор находится в стадии разработки, последний релиз – 0.7.5.

По замыслу автора, анонимность пользователей обеспечивает подлинную свободу слова в интернете. Кстати об авторе. Создал эту сеть Иан Кларк. Он изучал информатику и искусственный интеллект в университете Эдинбурга (Ирландия). В последний год обучения Иан представил годовой проект под названием «Распределенная, децентрализованная система для хранения и поиска информации». В 1999 году он решил воплотить эту систему в жизнь, чем и занялся с группой волонтеров. Этот проект и стал известен как Freenet.

Для доступа к сети устанавливается клиентское программное обеспечение, которое выступает в роли узла сети. Одни узлы служат для загрузки и получения информации, другие служат для маршрутизации. Участники сети предоставляют в общее пользование часть ресурсов своих компьютеров, где и хранится информация, загруженная в сеть.

Файлы в сети Freenet хранятся в зашифрованном виде, разделенными на части, так что каждый отдельный участник сети не знает и не контролирует, что именно хранится в той части памяти его машины, которая предоставлена для общего пользования. Это обеспечивает как анонимность, так и безопасность, поскольку никто не сможет обвинить участника в том, что он хранит что-то незаконное. Доступ к ресурсам возможен при «предъявлении» ключа, который выдается при их загрузке.

В сети Freenet хостятся сайты – «freesites». Они заливаются в сеть с помощью специальной утилты и содержат только статический контент и пишутся на HTML (никаких скриптов и баз данных на стороне сервера). Пропускная способность Freenet не позволяет использовать более сложные технологии, а потому все сайты выдержаны «в стиле 90-х».

Есть в этой сети и форумы для общения, эта система называется Frost.

II2P

I2P (название происходит от первых букв Invisible Internet Project –> IIP –> I2P) это анонимная распределенная сеть, работающая поверх сети интернет (оверлейная сеть).

Доступ в эту сеть обеспечивается установкой специальной программы-маршрутизатора, однако есть и шлюзы для доступа из интернета.

В процессе пересылки информации применяется несколько уровней шифрования. Среди них и «чесночное» (продолжение темы «луковицы» Tor). К передаваемому сообщению добавляются дополнительные транзитные сообщения. Все вместе они представляют собой как бы головку чеснока, где каждое сообщение – отдельный зубчик. Со стороны все зубчики выглядят одинаково и нельзя определить, какой из них является, собственно, передаваемым сообщением. И, конечно, все это идет в зашифрованном виде. Именно «чесночное» шифрование отличает I2P от Tor.

А от Freenet этот проект отличается тем, что создан он не для передачи отдельных файлов, а для обеспечения анонимности общения. В I2P функционируют электронная почта, файлообменники, форумы.

Источник: techrocks.ru

В этом мире много вопросов, на которые нам неведомы ответы...

|

| |

| |

| VIKTORIUS | Дата: Понедельник, 24.09.2018, 09:09 | Сообщение # 3 |

Admin

Группа: Администраторы

Сообщений: 819

Статус: Offline

| Полная анонимность: как защитить ПК от слежки и вирусовБлагодаря правильным инструментам и настройкам ваше пребывание в Сети будет анонимным, безопасным и защищенным от вирусов.

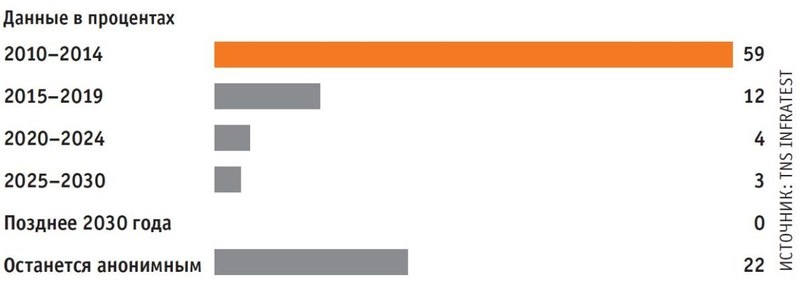

Мы покажем, как сделать свой ПК максимально надежным.Высокой степени анонимности можно достичь благодаря использованию правильных приложений, идеальных настроек и продуманному выбору веб-служб. Мы расскажем, как это сделать на своем компьютере и обезопасить домашнюю сеть, не лишая себя комфорта.Согласно опросу компании TNS-Infratest, большинство экспертов убеждены, что в настоящий момент анонимное использование Интернета невозможно.

В определенной степени эти специалисты правы — так, все провайдеры в США хранят пользовательские данные своих клиентов и анализируют их. Даже в России провайдеры регистрируют подобную информацию, однако без последующей обработки. И все же экспертам не стоит верить безоговорочно

Анонимность нужна не только для того, чтобы сделать ваши тени в Интернете более прозрачными — в первую очередь она максимально защитит вас от вирусов и вредоносного ПО. Используя инструменты, описанные в этой статье, вы зашифруете свое пребывание в Сети, изолируете свою систему от внешних угроз и тем самым в будущем будете уверены, что ваши действия не отслеживаются, а вы находитесь в полной безопасности.

Крупные концерны, такие как Google, Apple, Microsoft и Facebook, пытаются собрать как можно больше персональной информации — особенно с мобильных устройств. Эти данные используются для разработки персонализированного предложения и отображения целевой рекламы. Большинство компаний тем самым узнают в деталях поведение пользователя, его предпочтения и другие важные сведения о личной жизни своих клиентов.

Агрегация информации зачастую протекает в фоновом режиме. Так, «Карты Google» фиксируют все поисковые запросы, все места и текущее местоположение. Даже у Apple, компании, уделяющей особое внимание конфиденциальности, задействованы подобные механизмы: к примеру, любое iOS-устройство по умолчанию сохраняет историю перемещений.

При попадании такой информации с устройств в чужие руки крайне велика вероятность использования ее в преступных целях. Злоумышленники знают, когда пользователя нет дома, а также могут шантажировать его конфиденциальными данными. Для вредоносных атак такие сведения тоже на вес золота. Так, через метаданные фотографии хакер может узнать операционную систему пользователя и затем прицельно атаковать ее.

Для хакеров домашний компьютер до сих пор представляет собой самую простую мишень. И это несмотря на то, что операционные системы, прежде всего Windows, сегодня хорошо защищены. Лазейкой все чаще служат приложения от сторонних разработчиков. Им не хватает своевременного и автоматического обновления, а также стандартизированной процедуры надежного «латания» брешей. Через такие баги киберпреступники могут засылать свое вредоносное ПО, после чего об анонимности компьютера уже не может быть и речи. В системе хранится большая часть персональной информации, в том числе данные для входа в онлайн-банк, конфиденциальные документы и личные снимки.

ЗЗЗапрет на отслеживание через шпионские программы

Экспресс-советы для ПК

Установка VPN.

Против информационного шпионажа помогает соединение через VPN. Благодаря ему вы сможете без опаски заходить в публичные сети, поскольку информация с вашего ПК будет попадать в Интернет в зашифрованном виде.

Использование браузера с защитой конфиденциальности. Для защиты от отслеживающих cookies и других уловок в будущем используйте браузер, ориентированный на конфиденциальность, такой как Cliqz. Он спасет вас от навязчивой рекламы и предоставит доступ к анонимному поиску.

Установка антивируса. В этой статье вы найдете обзор лучших антивирусных инструментов для Windows. Мы рекомендуем устанавливать платный продукт. Как правило, в бесплатных версиях новейшие технологии не реализованы.

Установка обновлений. Используйте функцию автоматического обновления Windows. Тем самым вы всегда вовремя получите все исправления для критических ошибок, таких как Meltdown и Spectre.Чтобы пребывание во Всемирной сети было безопасным и анонимным, следует незамедлительно применить следующие рекомендации к своему стационарному компьютеру.

В связи с этим мы не устанем повторять: чтобы обезопасить себя от вирусных атак, в первую очередь необходимо установить все критические обновления Windows. Как правило, система сама справляется с этой задачей: убедитесь, что у вас выставлены правильные настройки через «Панель управления» в разделе «Обновление и безопасность».

В «Параметрах обновления» должно быть задано, что «Центр обновления Windows» автоматически скачивает и устанавливает пакеты. На следующем этапе установите хороший антивирус. Здесь лучше положиться на платный продукт, поскольку в бесплатных вариантах далеко не всегда реализованы последние технологии распознавания.

ММаскировка местоположения

Чтобы во время прогулки по Сети оставаться полностью анонимным, необходимо пользоваться VPN (Virtual Private Network). В этом случае ваши веб-данные будут передаваться в зашифрованном виде на сервер, служащий шлюзом. Даже ваш провайдер не сможет отследить, на каких сайтах вы бывали.

Ваша безопасность и анонимность, однако, зависят исключительно от поставщика услуг VPN. Хорошую славу, к примеру, заслужил сервис Proton VPN, серверы которого располагаются в Швейцарии. Его преимущество заключается в том, что он по закону обязан не сохранять никакой информации о подключениях. И кстати, большинство функций — бесплатные.

Под Windows сервис предлагает собственное ПО, позволяющее вам выбрать отдельные шлюзы. В то же время на смартфоне ваши веб-данные защищены с помощью приложения ProtonVPN (дополнительную информацию см. в разделе «Герметизация мобильных устройств»).

Дополнительными функциями безопасности оснащено приложение ProtonVPN Plus, которое обойдется вам в восемь евро (около 600 рублей) в месяц. За эти деньги ваша информация будет направляться в Интернет через специальный сервер, особым образом защищенный от хакерских атак. Кроме того, в этом случае используется не одна VPN, а две последовательно подключенных сети. При желании услуги сервиса можно оплатить биткоинами — абсолютно анонимно.

ББлокировка слежки онлайн-активности в браузере

После того как вы скрыли данные о своем местоположении от провайдера, следует заняться отслеживанием. Практически каждая коммерческая веб-страница идентифицирует своих клиентов посредством cookies и процедур отслеживания. Результат: если ежедневно не очищать историю своего браузера, рекламные корпорации могут составить отличный профиль вашего поведения в Сети. Предотвратить это способен браузер, ориентированный на конфиденциальность, например Cliqz. Поисковые запросы в этом продукте анонимны; защита от отслеживания и блокировка всплывающих окон спасают от целевой рекламы.

В дополнение к защите, предоставляемой браузером, рекомендуется использование анонимного DNS-сервера Quad9. В этом случае такая информация, как адресные запросы и то, под каким IP осуществлялся вход на определенные адреса, проходит через сервер абсолютно анонимно. Чтобы иметь возможность работать через него, зайдите в Windows в «Панель управления | Сеть и Интернет | Центр управления сетями и общим доступом | Изменение параметров адаптера | Протокол Интернета версии 4». Здесь для DNS-сервера внесите адрес «9.9.9.9» и подтвердите изменения нажатием на «ОК».

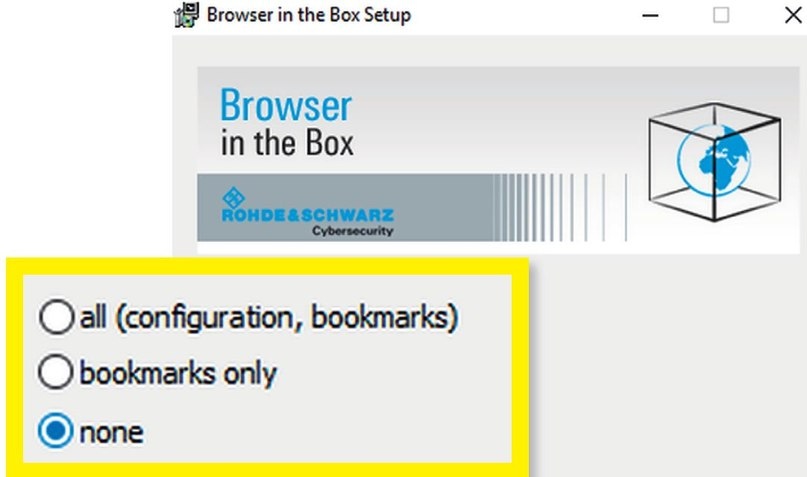

Еще более безопасным и анонимным, однако гораздо менее удобным является браузер BitBox. Он автоматически запускается в виртуальной среде, однако не рекомендуется к использованию на слабых компьютерах. Современные же устройства получат полностью защищенную от любых атак среду. Поскольку BitBox удаляет cookies по завершению работы, у средств отслеживания не остается ни малейшего шанса на успех.

Проблемы в данном случае может создать лишь новая уязвимость Meltdown. Через нее злоумышленники способны получить доступ к памяти хост-компьютера несмотря на вашу работу через виртуальный браузер. Впрочем, для Windows уже существует патч, который следует немедленно установить, пока ничего не случилось.

Ложка дегтя, присутствующая как в BitBox, так и в Cliqz: если у вас есть персонализированная учетная запись, например в Gmail, эти сервисы пользуются ее контентом для составления вашего профиля. Если же вам на какое-то время необходим анонимный почтовый адрес, вы можете воспользоваться такими сайтами, как wegwerfemailadresse.com.

РРабота в конфиденциальной ОС

Самую полноценную защиту обеспечивает особая, изолированная от Windows операционная система. С версией Linux Tails, нацеленной на конфиденциальность, безопасность и анонимность, вы сможете спокойно перемещаться по Всемирной паутине. При этом усиленная Linux на базе Debian запускается в качестве самостоятельной системы, благодаря чему потенциальные вирусы не смогут проскользнуть в Windows.

Бонусом к системе вы получаете браузер Tor. С его помощью вы сохраните анонимность в Сети, поскольку в таком случае, подобно VPN, вся информация пересылается в Интернет в зашифрованном виде через несколько узлов. Отследить вас просто невозможно, если только вы не сделаете ошибку и не войдете в какой-либо аккаунт под своим логином и паролем. Такие действия позволяют соотнести вашу личность с вашим IP-адресом. Вас смогут отслеживать через Cookies до тех пор, пока либо вы не получите новый IP, либо не удалите эти cookies. Это происходит, однако, лишь после перезагрузки системы Tails.

Источник: ichip.ru

В этом мире много вопросов, на которые нам неведомы ответы...

|

| |

| |